La red oscura del Internet: pedofilia, narco, armas, artículos robados…

una vez que ley este articulo en la red, no puedo dejar de compartirlo, ya que es extremadamente interesante y explica muchas cosas que la mayoría de los usuarios de las redes ni siquiera piensan en ellas esperemos que les guste:

fuente: http://www.proceso.com.mx/?p=348354

por: MATHIEU TOURLIERE

Debajo de la imagen pública de internet corre subterránea una red oscura cuyos mensajes, páginas, blogs y chats no se pueden rastrear. Ahí conviven hackers, crackers, criptoanarquistas y ciberactivistas, pero también narcotraficantes y pedófilos. En sus sitios se pueden adquirir productos ilegales: drogas y hormonas, armas, pasaportes y tarjetas de crédito robados, fotos y videos snuff… Sus transacciones se realizan con una moneda virtual y una regla única: Encriptar la información y mantener el anonimato de los navegantes.

MÉXICO, D.F. (Proceso).- Sólo seudónimos aparecen en la llamada red oscura. Detrás de ellos se esconden hackers, crackers, activistas de Anonymous y WikiLeaks, disidentes políticos… pero también narcotraficantes y pedófilos.

Generada por un flujo de transmisiones invisibles e irrastreables, la red oscura cuenta con sus propias cultura, ideología y moneda. Hay una regla única: el anonimato de sus navegantes y la encriptación de sus informaciones. En su seno gravitan decenas de miles de páginas imposibles de encontrar con los motores de búsqueda tradicionales.

The Silk Road (La ruta de la seda) es sin duda la más famosa de esas páginas. Se presenta como un mercado en línea clásico: los vendedores suben fotografías y descripciones de sus productos mientras los potenciales compradores navegan, comparan y eligen. Su especialización la diferencia de los portales de compraventa tradicionales en internet: de los poco más de 10 mil productos que ofrecía el miércoles 17, 6 mil 389 eran drogas ilegales.

Hay muchos vendedores de sustancias prohibidas en la red oscura. Sin embargo ninguno tiene tantos compradores como The Silk Road. Se estima que 1.2 millones de dólares transitaron por esa página cada mes de 2012.

La oferta es abundante: mariguana, heroína, cocaína, LSD, opio, metanfetaminas, ketamina y otras decenas de variedades de pastillas, plantas, gotas, hormonas y medicamentos. También se consiguen jeringas, inhaladores y material para montar en un laboratorio de drogas casero.

Si las cantidades se revelan relativamente escasas y los precios son más elevados que en la calle, es porque se supone que los productos son de mejor calidad. La mayoría de los vendedores radica en Inglaterra, Estados Unidos, Australia y Alemania.

Las drogas representan sólo una parte del negocio. También se venden réplicas de relojes de marca y joyas de origen chino, libros, material informático, aparatos electrónicos, servicios de hackers, billetes de 20 o 100 dólares, acceso a portales pornográficos, ensayos, poesía… ¡y hasta comida!

En el foro de discusión de The Silk Road hay más de 1 millón 110 mil comentarios de usuarios que abordan 69 mil temas diversos (cifras del miércoles 17). Los navegantes narran sus experiencias alucinógenas, se asesoran sobre las mejores formas de esconder su identidad en internet o sobre cómo protegerse ante los riesgos que corren al recibir drogas por correo.

Al concluir una transacción, el comprador le proporciona al vendedor una dirección y un nombre mediante un sistema de mensajería encriptada tipo TorMail. Por lo general dan la dirección de una casa deshabitada y un nombre falso. El vendedor toma precauciones para que los agentes y los temidos perros de las aduanas no detecten el contenido del paquete: pone el producto en varias bolsas de plástico selladas al vacío y lo manda por correo.

La fiabilidad de la página se basa en la reputación de los vendedores, calificada por los compradores. Éstos aprecian la rapidez del servicio, la forma de mandar los productos y la cordialidad en la atención que reciben; o por el contrario, se quejan de que un producto no fue entregado, lo cual disminuye las probabilidades de que un vendedor siga ofreciendo su mercancía. Recientemente un vendedor mexicano, La Fuente, generó descontento en los foros. Varios compradores nunca recibieron sus paquetes de 225 gramos de mariguana.

Con el seudónimo de Dread Pirate Roberts –una celebridad en la red oscura–, un hacker fundó The Silk Road en febrero de 2011. Dos años después la Organización de Estados Americanos se alarmó por su éxito, como consta en el reporte Escenarios para el problema de las drogas en América 2013-2025.

“Es uno de los desarrollos tecnológicos que plantean grandes desafíos a la eficacia de los esfuerzos tradicionales de aplicación de la ley para frenar el suministro de drogas”, señala el documento en referencia al portal.

Criptomoneda

En The Silk Road las transacciones no se realizan por medios tradicionales, sino mediante la criptomoneda bitcoin (BTC), cuyo uso es directo, anónimo e irrastreable.

Cuando el hacker conocido por el seudónimo de Satoshi Nakamoto lanzó la moneda virtual en enero de 2009, sólo 50 BTC circulaban en internet y cada una valía un dólar. El miércoles 17 transitaban más de 11 millones 412 mil BTC que se intercambian por 97 dólares cada uno. El pasado 16 de abril la bitcoin alcanzó el valor histórico de 266 dólares.

La cantidad total de BTC que circulan en la red equivale a mil 110 millones de dólares. El miércoles 17 se realizaron más de 39 mil transacciones con esta moneda.

El BTC funciona como un pago en efectivo por internet. Gracias al sistema de intercambio de datos de computadora a computadora peer to peer (P2P) la transacción no pasa por ningún intermediario, banco, agencia de crédito o servidor tipo Paypal o Western Union. A diferencia de otras monedas virtuales, la bitcoin no está atada al dólar; su inventor la reivindicó independiente y apolítica.

Una cadena de seguridad encriptada garantiza el anonimato al momento de utilizarla. Cada dueño de BTC tiene un “monedero virtual” dotado de una llave privada. Al efectuar una transacción directa entre un usuario y otro, la moneda se transfiere en un bloque encriptado. Ese bloque pasa a través de una larga cadena de verificación –la red de usuarios– que a su vez certifica la transacción.

Se puede comparar internet con un océano. En la superficie “flotan” 46 mil millones de páginas accesibles vía Google (cifras de julio de 2013). Según Peter Schmidt, su director, el motor de búsqueda tenía registrado sólo 0.004% de los datos de internet en 2008. Debajo de esta superficie se encuentran el llamado “internet profundo” y las redes privadas, que funcionan en circuito cerrado.

El internet profundo se compone de todas las páginas que Google no enlista, cuyo acceso está restringido al público mediante contraseñas. Ello ocurre con Facebook, por ejemplo. Pero el internet profundo también alberga las páginas escondidas que constituyen la red oscura.

Atravesar la cebolla

Para navegar en internet de manera anónima se necesita descargar e instalar programas de “refugio de datos” tales como HavenCo, Freenet o The Onion Router, mejor conocido con las siglas TOR.

Roger Dingledine, Nick Mathewson y Paul Syverson, ingenieros informáticos estadunidenses, lanzaron el proyecto TOR el 20 de septiembre de 2002 con el apoyo financiero del Laboratorio de Investigación Naval del Departamento de Estado, cuyo objetivo era proteger sus datos.

En vez de conectar una computadora a un servidor –lo que registra la huella digital del usuario y del mensaje–, TOR encripta la información del usuario y luego la manda a través de una serie de nodos, una red internacional de computadoras que imita las capas de una cebolla. Se vuelve muy complicado remontar el camino hacia su punto de partida. Al apagar TOR este punto de partida desaparece, lo que hace totalmente imposible rastrear el camino.

Entre varios de sus usos TOR permite a disidentes políticos acceder a páginas como YouTube o Facebook desde países cuyos regímenes censuran internet, como China.

El sistema de navegación evolucionó en el Proyecto TOR, que reúne hoy muchos servicios. Programadores crearon un sistema de mensajería electrónica (TorMail), y de Chat (Torchan), así como el equivalente anónimo de Facebook (Torbook), todos encriptados y anónimos.

A partir de esta tecnología se formó la red oscura en 2004, cuyas páginas llevan nombres de dominios libres (.onion), siempre cambiantes. Como las páginas no están relacionadas en los motores de búsqueda, sólo se puede acceder a ellas copiando en TOR la dirección exacta del URL.

Los hackers –las personas interesadas en entender y solucionar problemas informáticos– consideran la red oscura como una herramienta neutra. “Es la ideología del software libre: que pueda ser utilizado para cualquier fin”, explica en entrevista con Proceso José María Serralde, consultor tecnológico en educación y militante defensor de la ideología del software libre.

El experto reconoce que en un espacio libre donde el anonimato todo lo permite, “obviamente van a surgir problemas de cualquier tipo: pedofilia y prostitución internacional, narcotráfico o redes que realizan cyberhacking muy avanzado. Pero el uso que hacemos de la tecnología es producto de nuestra cultura y nuestra moral, no es culpa de la herramienta”.

Portales de mercado negro como The Silk Road, Black Market Reloaded o Atlantis sólo forman una parte ínfima de la red oscura. Como en el internet “tradicional”, los contenidos se dividen en portales, páginas, foros y blogs.

La navegación al azar –uno hace clic en una dirección sin saber a dónde llegará– puede rápidamente volverse repulsivo al caer en páginas o foros pedófilos. Varios directorios, como el Wiki Escondido, registran un número limitado de páginas por temas. Unas proporcionan “servicios financieros”, como la compra de tarjetas de crédito robadas y monedas falsas, las apuestas en línea o el lavado de bitcoins. Otras ofrecen servicios comerciales, lo que incluye la entrega de diversos productos ilegales o robados, como material electrónico o pasaportes, pero también la renta de los servicios de un cracker para robar información, piratear sistemas o enviar spam (basura).

El Wiki Escondido dedica espacios específicos para páginas de venta de drogas y hormonas, así como para páginas “eróticas”. En esta sección incluye los portales pedófilos como Lolita City, que abriga 100 gigas de contenido.

Otras páginas son engañosas: proponen servicios estrafalarios como asesinatos, prostitución o fraude fiscal, entre muchos otros. En unos foros se intercambian fotos y videos snuff, supuestas grabaciones de torturas o asesinatos que los adolescentes comentan con entusiasmo.

“La red oscura es un espejo de nuestra sociedad; en cualquier canal tienes una radiografía instantánea de ella (…) Ahí ves a la cultura bruta, sin gobernanza cultural”, comenta Serralde.

Internet revolucionario

Sin embargo, la red oscura también alberga canales de chat de transmisión por internet que usan los activistas de Anonymous, así como miembros y seguidores de WikiLeaks. Los partidarios de la internet política y libre recurren a los foros y canales anónimos para debatir, compartir información y planear acciones.

“Las revoluciones o los cambios sociales no sucederán en Twitter. Eso es impensable. Pero en el anonimato pueden ocurrir cosas”, remarca Serralde.

El pasado 6 de junio el exintegrante de la Agencia de Seguridad Nacional estadunidense Edward Snowden dio a conocer el Programa de Revisión Instrumental para el Monitoreo de Sistemas (PRISM, por sus siglas en inglés), con el que Estados Unidos espió las telecomunicaciones a escala mundial durante “al menos siete años”, según reconoció la senadora demócrata por California Dianne Feinstein.

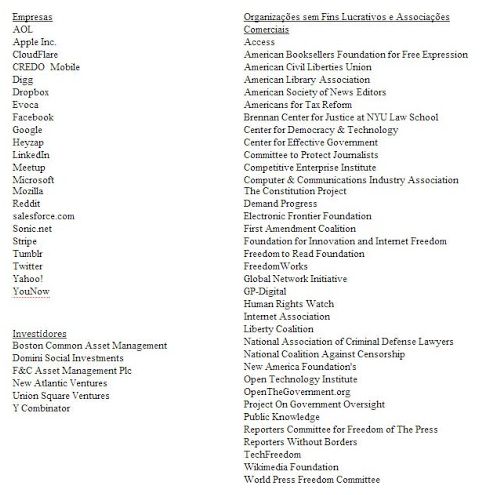

La revelación de PRISM puso al descubierto que los gigantes de internet, como Facebook, Microsoft, Apple, Yahoo o Twitter, entregaron datos de sus usuarios a las agencias de inteligencia estadunidense.

Ante la indignación de muchos internautas surgieron en la red iniciativas como prism-break.org o stopwatching.us, cuyo propósito es evadir el sistema de vigilancia estadunidense, y en los que se propuso la navegación alternativa con el uso de programas libres.

La red oscura hace realidad la ideología cypherpunk, cuyos seguidores denuncian el control de las grandes corporaciones y los gobiernos sobre internet. Ellos tienen por ideal la instauración de internet como un espacio libre de cualquier autoridad –económica, política o moral– gracias al software libre, el anonimato y la encriptación.

En diciembre de 2010 Anonymous llevó a cabo la Operación Devolución, que consistió en atacar los portales de Mastercard y del servicio de pago en línea Paypal, tras el rechazo de estas empresas de proporcionar sus servicios a WikiLeaks, lo que redujo 95% los ingresos de la organización, según afirma ésta en su portal.

En la red oscura hay varias páginas que hospedan “versiones espejo” de WikiLeaks. Éstas resultan ser copias exactas del código de la página original, con libre acceso y disponibles para su descarga. Esto hace infructuosos los intentos de desconectar el portal de la organización, ya que muchos activistas conservan su código en sus máquinas y discos duros.

Serralde dice que los cypherpunks luchan a favor de una red regida por el software libre, cuyo código está a la vista de todos. Según ellos el software libre es la garantía que permite fomentar una sociedad horizontal y transparente.

Para crear un software, un programador escribe líneas de texto en lenguaje informático. La computadora lee estas líneas para ejecutar el programa. El conjunto de estas líneas se llama código fuente del software. Cuando un programador termina su software, puede ocultar el código y vender el programa o puede dejar el código a disposición de todos para que otros programadores lo mejoren y lo difundan a su vez de forma libre.

Serralde deplora que los gigantes de internet –como los que colaboran con el gobierno de Estados Unidos en el programa PRISM– mantengan sus códigos en secreto, por lo que se hace imposible saber cómo utilizan los datos de los usuarios.

Pese al escándalo que generó la revelación de PRISM, estas compañías juraron no saber del programa de espionaje ni haber entregado de forma sistemática los datos a la agencia de inteligencia.

“Lo que ellos dicen no me importa. El código es la ley. Si no veo el código, es como firmar un contrato sin saber qué hay detrás”, deplora Serralde. “No sé lo que hacen con tantos datos míos, y cuando digo ‘tantos’ no es exageración. Tienen mis twits, mi información, mis fotos, pero no sé para qué los quieren”.

El propio Julian Assange, fundador de WikiLeaks, acaba de copublicar el libro Cypherpunks: Libertad y futuro del internet en el cual afirma su adhesión al ideal del internet libre y critica el control de la red por empresas y gobiernos.

Satoshi Nakamoto, creador de la bitcoin, también se reivindica como cypherpunk. Concibió su criptomoneda bajo un ideal libertario, independiente de los bancos y de las instituciones gubernamentales. Cuando se estableció el uso de la moneda, el seudónimo Satoshi Nakamoto desapareció. El creador de la bitcoin seguirá siendo un desconocido.

Gracias al P2P cada persona interactúa directamente con las otras en “un sistema que trabaja como una organización colectiva”, precisa la Fundación Bitcoin. Esta fundación fue creada en septiembre de 2012 con el propósito de mejorar el código abierto de la moneda, que es en sí misma un software.

Al participar en la bitcoin los programadores aportaron una nueva herramienta a la ideología del software libre: un sistema monetario.

“Bitcoin es una abstracción más”, analiza Serralde. “Existe sólo en la imaginación de la gente que cree en ella”. Resulta que se usa tanto por motivaciones políticas como forma para ingresar dinero y permitir los negocios millonarios en la red oscura.

“No importan tus motivaciones, eres un revolucionario”, declara The Dread Pirate Roberts, administrador de The Silk Road, en sus instrucciones a los vendedores. “Tus acciones llevan satisfacción a quienes fueron oprimidos durante demasiado tiempo. Siéntete orgulloso de lo que haces”, agrega.

Autorregulación

A pesar del anonimato, normas estrictas regulan la página de mercado negro: queda prohibido vender armas y cualquier tipo de contenido pedófilo. “Es un refugio seguro donde viene gente civilizada en paz por beneficio mutuo”, precisa el administrador de The Silk Road, quien advierte a los compradores: “Debes entender los riesgos de poseer y usar lo que compras aquí”.

No es el caso de todos los portales equivalentes a The Silk Road que florecen en la red oscura. Black Market Reloaded, su competencia directa –aunque con mucho menor asistencia– permite la venta de armas.

El 14 de octubre de 2011, integrantes del grupo Anonymous lograron apagar el portal pedófilo Lolita City y publicaron los nombres de mil 589 de sus visitantes.

Para Serralde este hecho reveló que internet libre tiene autorregulación; es decir: sus propios integrantes lo controlan, mientras “en un sistema de control (que no sea una red oscura) no hay permiso para la autorregulación, sólo existe la regulación vertical por parte de las autoridades”.

Ni los pedófilos ni los narcotraficantes esperaron la formación de la red oscura para instalarse en internet. Ya en 2002 el diario El Universal publicó un reportaje en el que describía transacciones de drogas en línea, aunque éstas requerían mayor logística: un punto de encuentro en la Ciudad de México, varios números de celulares y mucha incertidumbre.

Un documento que publicó la Subdirección de Política Exterior de la Cámara de Diputados en octubre de 2006, titulado Regulación jurídica del internet, también reveló el problema: “El fraude cibernético, la piratería de software, la intrusión a sistemas de cómputo, el hackeo y la venta de armas y drogas por internet son amenazas para la sociedad”.

El futuro augura nuevos retos para las autoridades. El profesor Lee Cronin, investigador de la Universidad de Glasgow, está llevando a cabo un software libre para permitir ensamblar medicamentos directamente en casa gracias a una tinta química compatible con las famosas “impresoras 3D”, las cuales permiten reproducir físicamente un producto. Los patrones de estructuras moleculares para que la máquina los “imprima” se descargarán por internet. Uno puede apostar que pronto se difundirán “recetas” de drogas ilegales, como hoy se puede encontrar fórmulas para “imprimir” armas de fuego en su totalidad.

“Lo único que nos aporta internet es catálisis, velocidad. Todo el resto lo tienes idéntico ahí afuera, al salir a la calle. No hay nada más”, resume Serralde.

+19.07.44.png)

+13.10.40.png)